Implementar Microsoft Cloud PKI – Paso a Paso

¿Que es Microsoft Cloud PKI?

Microsoft Cloud PKI es una solución relativamente nueva (lanzada en febrero de 2024) que permite contar con una infraestructura de certificados sin tener que desplegar ni mantener una PKI tradicional. Hasta ahora, únicamente formaba parte de Intune Suite, pero Microsoft nos escuchó y ha puesto primera.

A partir de 2026, Microsoft Cloud PKI formará parte del licenciamiento Microsoft 365 E5, junto con el resto de los productos de Intune Suite.

La idea central es que Microsoft se encargue del trabajo pesado: una PKI de dos niveles, la infraestructura necesaria para NDES/SCEP, y toda la integración con Intune, entregándola como un servicio totalmente administrado.

En resumen: una PKI lista para usar, hospedada y mantenida por Microsoft… y funciona muy bien.

Despliegue y configuración de Microsoft Cloud PKI

Si alguna vez han configurado una arquitectura de PKI On-Premises, me darán la razón que es una tarea titánica. Por este motivo, en la comunidad estamos muy contentos con las facilidades que ofrece Microsoft Cloud PKI.

Requisitos previos

- Se deberá contar con licencias Microsoft 365 E5, Intune Suite o la licencia standalone de Microsoft Cloud PKI. Recordar que esta licencia se asigna “Por Usuario“.

- Dispositivos ya deben estar inscritos en Microsoft Intune. Estos pueden ser Windows, iOS, iPadOS, Android o macOS.

Despliegue de la CA raíz de la PKI en la nube

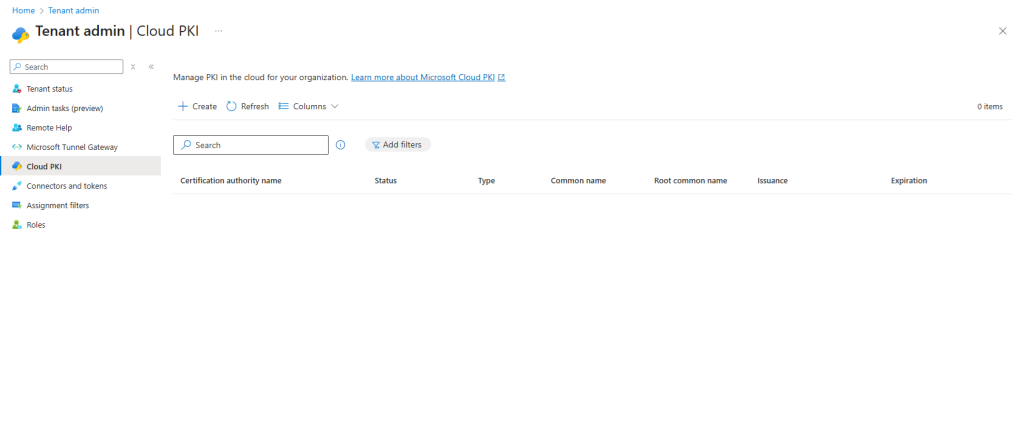

Abre la consola de gestión de Intune y navega a Administración de Inquilinos > PKI en la nube.

Selecciona el botón Crear para iniciar un nuevo despliegue de CA.

Asigna un Nombre y una Descripción al despliegue de la CA raíz y haz clic en Siguiente.

No te preocupes demasiado por este nombre: todavía no es el nombre real de la CA.

Por ahora solo es un identificador amigable para este despliegue. El nombre definitivo lo configuraremos más adelante.

Crear la Autoridad de Certificación

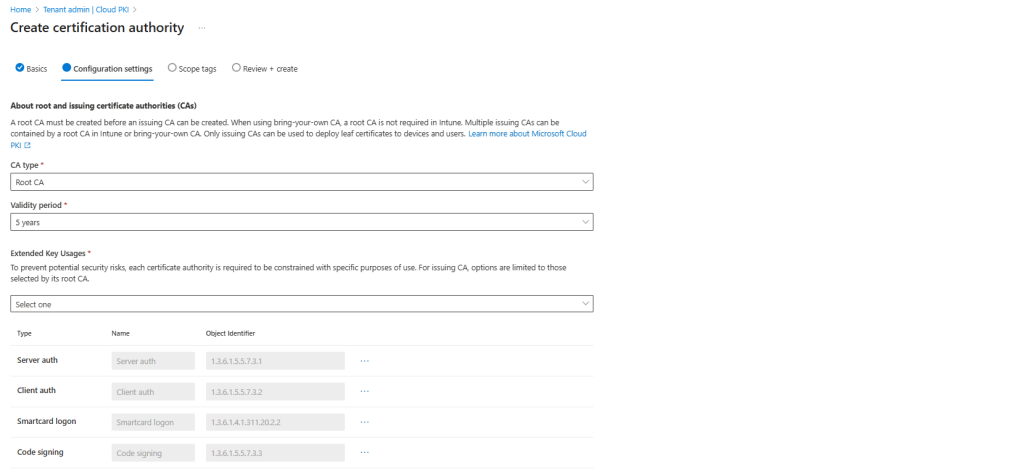

En esta pantalla vamos a definir los parámetros principales de la CA raíz:

-

Tipo de CA: seleccioná CA raíz en el menú desplegable.

-

Periodo de Validez: elegí el período que mejor se adapte a las políticas de tu organización.

Podés elegir entre 5, 10, 15, 20 o 25 años. -

Usos Extendidos de Clave (EKU): seleccioná todos los usos que necesites.

Para la mayoría de los escenarios donde se usa autenticación basada en certificados (802.1X, VPN, despliegues híbridos de Windows Hello for Business, etc.), suelen ser suficientes:-

Autenticación de servidor

-

Autenticación de cliente

-

Inicio de sesión con tarjeta inteligente

Importante: después del despliegue no vas a poder modificar estos usos extendidos.

-

Atributos del “Subject” para la CA raíz

Completá los campos con la información de tu organización:

-

Nombre común (CN): el nombre que tendrá la CA raíz

-

Organización (O): normalmente el nombre de la empresa

-

País (C): código de país

-

Estado o provincia (ST): según corresponda

-

Localidad (L): ciudad o localidad

Nivel de cifrado

Seleccioná un Tamaño de clave y un Algoritmo compatibles con los requisitos de seguridad de tu organización.

Tené en cuenta que RSA-1024 y SHA-1 ya no están disponibles por ser inseguros.

Hacé clic en Siguiente para avanzar.

Si lo necesitás, podés asignar Scope Tags de Intune para organizar o delegar administración. Este paso es opcional. Cuando termines, haz clic nuevamente en Siguiente.

En la pantalla Revisión + Crear, verificá que toda la configuración sea correcta.

Si está todo bien, seleccioná Crear para iniciar el despliegue de la CA raíz.

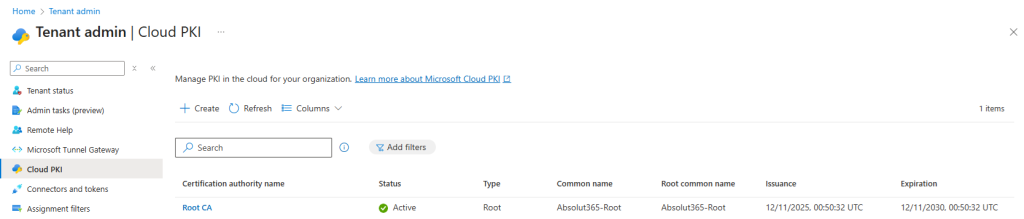

Después de unos segundos, la consola debería mostrar una notificación indicando que la CA raíz se creó con éxito.

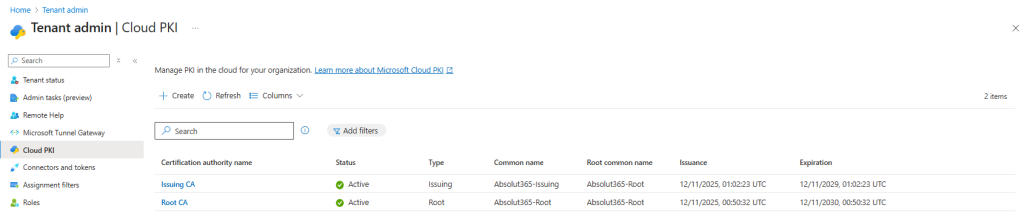

Volvé a la página principal de Cloud PKI y hacé clic en Actualizar para ver la nueva CA en la lista.

A continuación, provisionaremos nuestra CA emisora siguiendo casi los mismos pasos con algunas modificaciones.

Despliegue de la CA emisora de la PKI en la nube

Desde la pantalla de administración de Cloud PKI, hacé clic nuevamente en Crear para iniciar el despliegue de una nueva CA.

Asignale un Nombre y una Descripción al despliegue y haz click en Siguiente.

Al igual que antes, este nombre es solo referencial para el despliegue, no es el nombre definitivo de la CA. Ese se configura más adelante.

Configurar la Autoridad de Certificación emisora

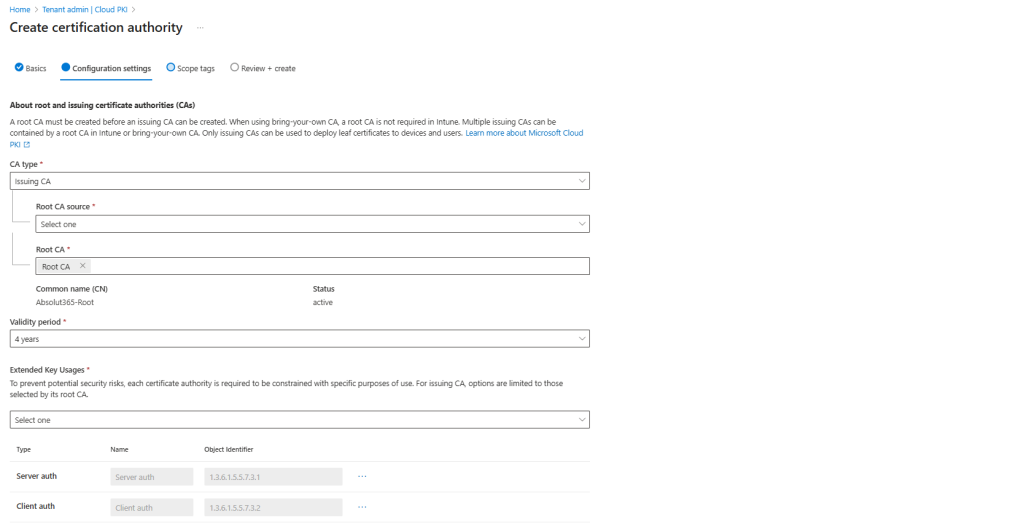

En esta pantalla definimos los parámetros de la CA subordinada:

-

Tipo de CA: seleccioná CA emisora.

-

Fuente de la CA raíz: elegí Intune.

(Más adelante voy a explicar la opción “Trae tu propia CA raíz”). -

CA raíz: seleccioná la CA raíz que creaste previamente.

-

Periodo de validez: elegí un plazo que se ajuste a tus políticas internas.

Recordá que no puede superar el período de validez configurado en la CA raíz. -

Usos extendidos de clave (EKU): seleccioná los que necesites.

Tené en cuenta que solo aparecen los EKU habilitados en la CA raíz; no podés agregar otros nuevos en esta etapa.

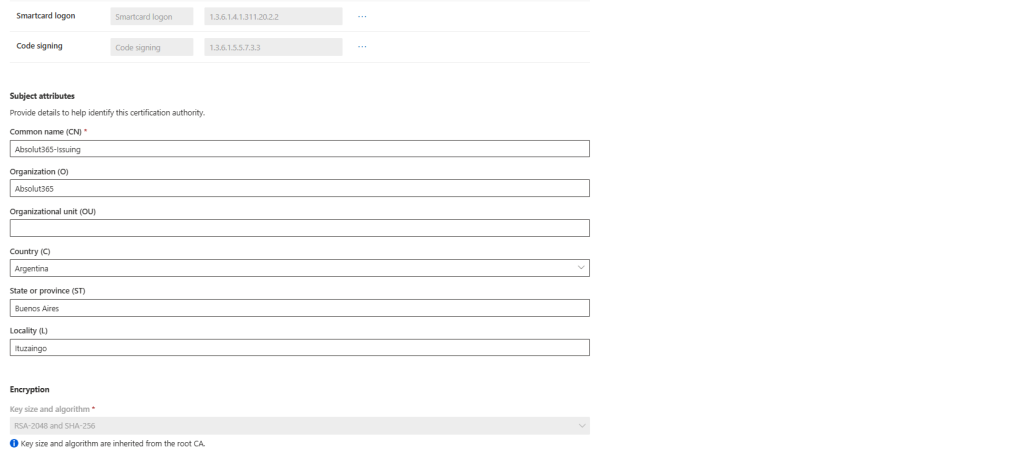

Atributos del Subject

Completá la información de la CA emisora:

-

Nombre común (CN): nombre que tendrá la CA emisora

-

Organización (O): generalmente el nombre de la empresa

-

País (C): código del país

-

Estado o provincia (ST): según corresponda

-

Localidad (L): ciudad o localidad

Cifrado

El tamaño de la clave y el algoritmo se heredan automáticamente de la CA raíz, así que no necesitás seleccionar nada en este paso.

Hacé clic en Siguiente para avanzar.

Si lo necesitás, podés asignar Scope Tags de Intune para organizar o delegar administración. Este paso es opcional. Cuando termines, volvés a hacer clic en Siguiente.

En la pantalla Revisión + Crear, verificá que toda la configuración esté correcta.

Si todo está en orden, seleccioná Crear para desplegar la CA emisora.

Después de unos segundos, la consola debería mostrar una notificación indicando que la CA emisora se creó con éxito.

Volvé a la página principal de Cloud PKI y hacé clic en Actualizar para ver la nueva CA en la lista.

Y eso es todo para completar el despliegue de una CA de dos niveles en la nube.

No hace falta configurar NDES, ni instalar el conector de Intune, ni preparar el App Proxy de Entra ID.

Con esta arquitectura ya lista, podés avanzar directamente a la distribución de los certificados de confianza y a la creación de los perfiles SCEP para desplegarlos en los dispositivos cliente.

Despliegue de certificados en Intune usando Cloud PKI

Antes de inscribir certificados en los usuarios o dispositivos, necesitamos establecer la cadena de confianza.

Esto se logra distribuyendo el certificado de la CA raíz y el de la CA emisora a los dispositivos cliente.

De esta manera, los equipos reconocerán y confiarán en los certificados que luego se emitan vía Intune.

Para hacerlo, vamos a crear un perfil de certificado de confianza por cada CA y por cada plataforma (Windows, iOS/iPadOS, macOS, Android) donde vayamos a usar SCEP.

El primer paso será descargar los certificados generados por nuestras CA en la nube.

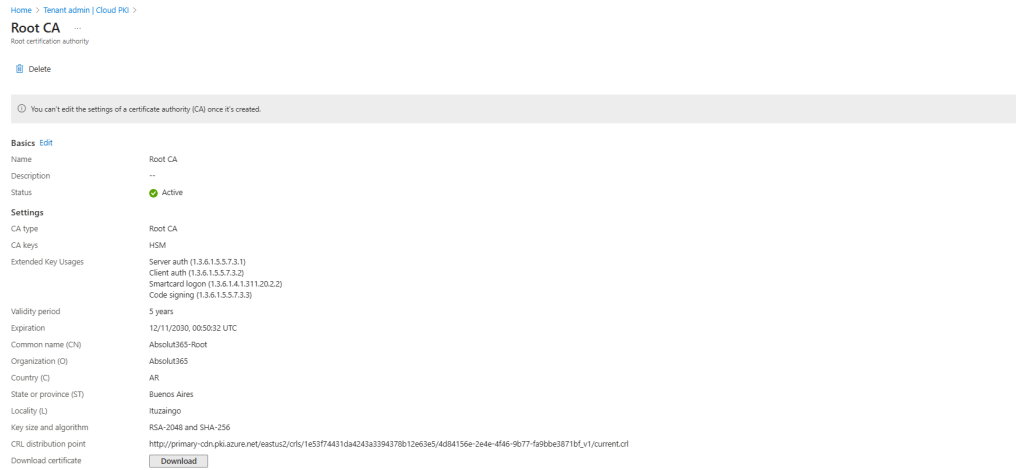

Descargar los certificados de la CA

Desde la consola de administración de Cloud PKI, seleccioná la CA raíz que creaste previamente.

Dentro de la página, hacé clic en el botón Descargar ubicado junto a Descargar certificado.

Guardá el archivo .cer de la CA raíz en tu equipo.

Después repetí exactamente el mismo proceso para la CA emisora, descargando también su archivo .cer a tu ordenador.

Desplegar el certificado raíz de la CA

Ahora vamos a crear los perfiles necesarios para distribuir los certificados de la CA a los dispositivos.

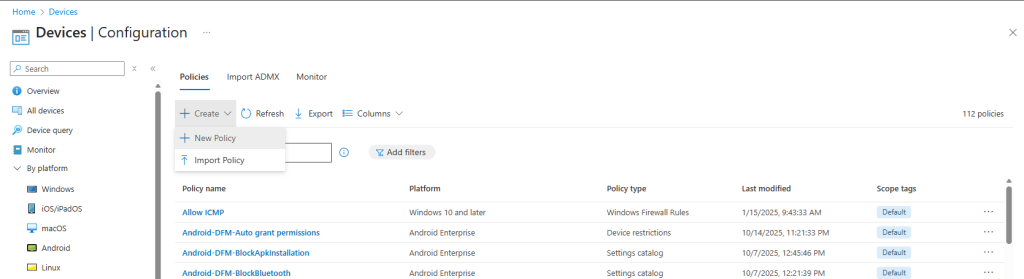

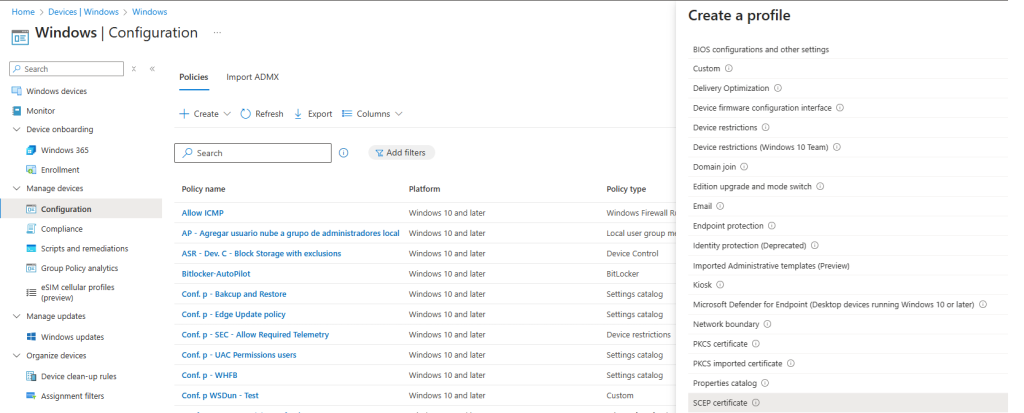

En la Consola de Administración de Intune, seguí estos pasos:

-

Ingresá a Dispositivos.

-

Dentro de Gestionar dispositivos, seleccioná Configuración.

-

Hacé clic en Crear y luego elegí Nueva directiva.

Para Plataforma, seleccioná Windows 10 y versiones posteriores (o la plataforma que necesites en tu caso).

En este ejemplo vamos a mostrar el flujo para dispositivos Windows.

Luego, en Tipo de perfil, elegí Plantillas y seleccioná Certificado de confianza.

Asignale un Nombre y una Descripción al nuevo perfil y hacé clic en Siguiente.

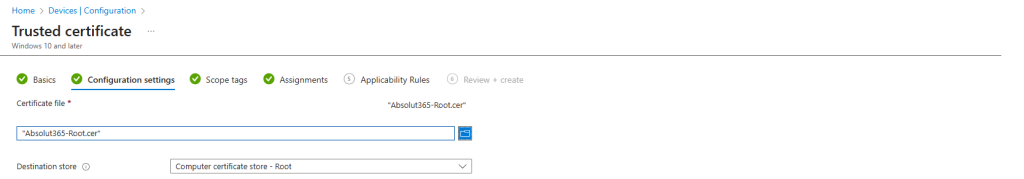

En la pantalla de Configuración, subí el certificado raíz de la CA que descargaste anteriormente.

Luego establecé el Almacenamiento de destino en Certificados del equipo – Raíz.

Hacé clic en Siguiente para avanzar.

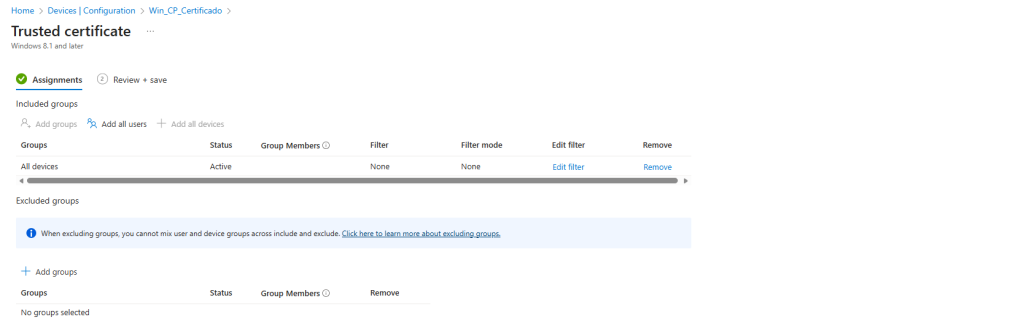

En la pantalla de Asignaciones, en este ejemplo voy a aplicar el perfil a Todos los dispositivos inscritos en Intune, usando un filtro para que solo se aplique a dispositivos Windows 10 y Windows 11.

Si bien también podrías crear un grupo dinámico en Entra ID que incluya únicamente equipos con Windows 10/11, estos grupos pueden tardar varias horas en actualizarse.

Como necesitamos que los nuevos dispositivos reciban el certificado de confianza lo antes posible durante el registro o aprovisionamiento, usar Todos los dispositivos + filtro es el método más eficiente en este escenario.

Hacé clic en Siguiente.

En Reglas de aplicabilidad, dejá todos los valores tal como están y continuá con Siguiente.

Revisá la configuración en la pantalla Revisión + Crear y, si todo está correcto, hacé clic en Crear para desplegar el perfil.

Desplegar el certificado de la CA emisora

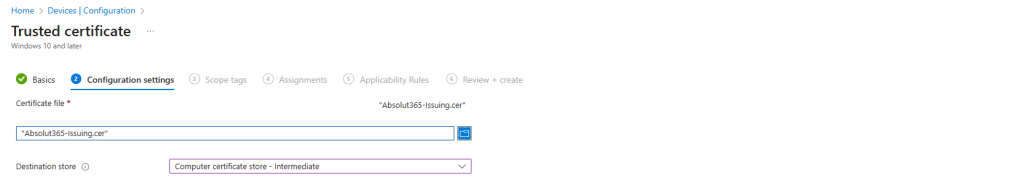

Repetí el mismo proceso para crear un nuevo perfil, pero esta vez usando el certificado de la CA emisora.

Asegurate de:

-

subir el archivo .cer correspondiente a la CA emisora

-

configurar el Almacenamiento de destino en

Certificados del equipo – Intermedio,

en lugar de la tienda Raíz.

Dejá que estas políticas se apliquen en los dispositivos antes de avanzar con la creación y el despliegue del perfil SCEP.

Es fundamental que la cadena de confianza esté correctamente instalada; de lo contrario, la provisión de certificados vía SCEP no va a funcionar.

Podés usar el informe de estado de Asignación de dispositivos de ambos perfiles para verificar que se hayan aplicado correctamente.

Una vez que los perfiles de certificados de confianza se hayan aplicado correctamente y la cadena de confianza esté establecida, ya podemos pedirle al dispositivo o usuario que obtenga un certificado desde la Cloud PKI utilizando SCEP.

Para eso, vamos a crear un perfil SCEP por cada plataforma de sistema operativo donde necesitemos emitir certificados.

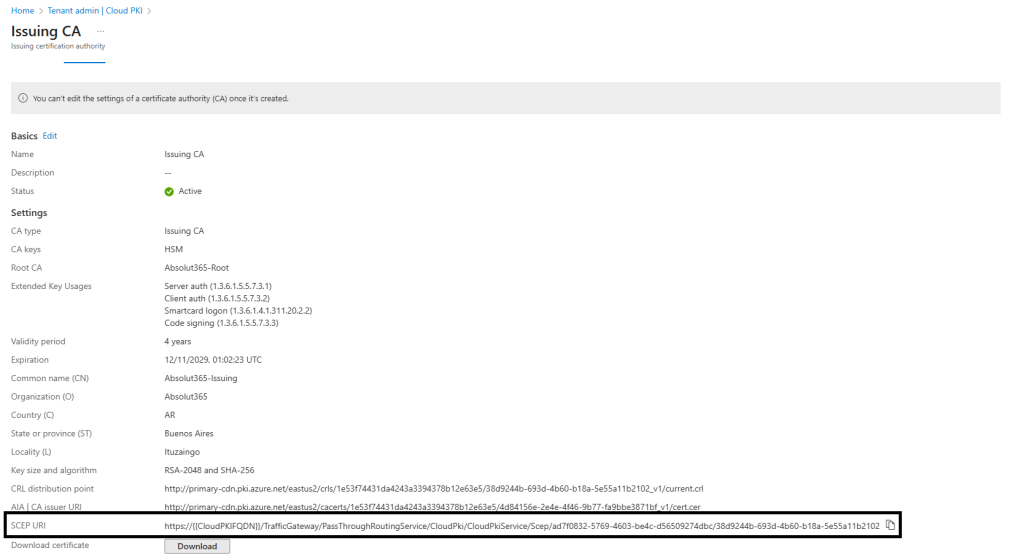

Antes de armar el perfil, necesitamos obtener un dato importante de la CA emisora: la URI de SCEP.

Podés encontrar este valor ingresando a las propiedades de la CA emisora desde la consola de Cloud PKI.

Guardá o copiá el valor de la URI SCEP, porque lo vas a necesitar en el próximo paso.

Despliegue del perfil de certificado SCEP

En la Consola de Administración de Intune, seguí estos pasos:

-

Ingresá a Dispositivos.

-

Dentro de Gestionar dispositivos, seleccioná Configuración.

-

Hacé clic en Crear y luego elegí Nueva directiva.

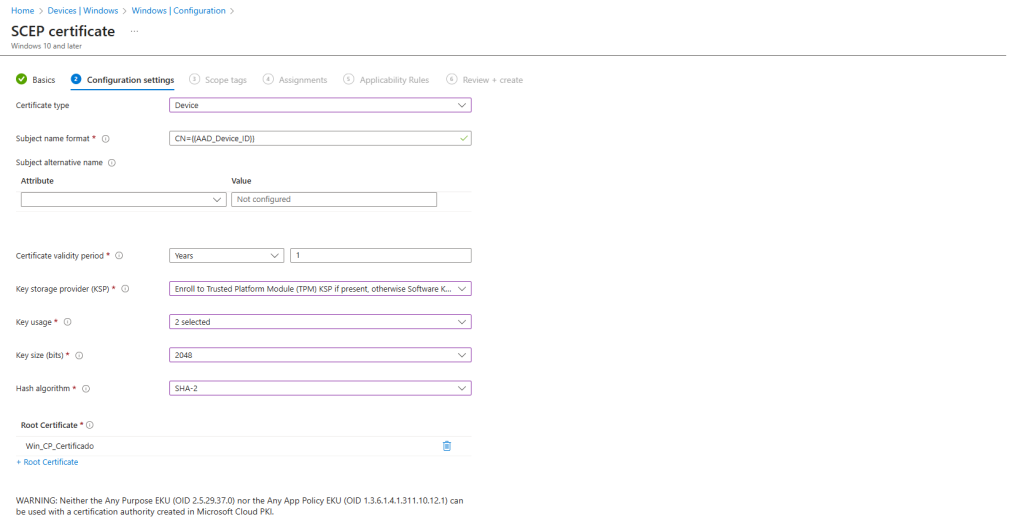

Para plataforma, selecciona Windows 10 y versiones posteriores (o la plataforma a la que te dirijas). En este ejemplo, veremos el flujo de trabajo del endpoint de Windows). Para Tipo de perfil, selecciona Plantillas y luego Certificado SCEP.

Asignale un Nombre y una Descripción al nuevo perfil y hacé clic en Siguiente.

En la pantalla de Configuración, completá los parámetros según las necesidades de tu entorno.

A continuación te dejo un ejemplo típico para escenarios de autenticación por certificado en 802.1X / VPN:

-

Tipo de certificado: Dispositivo

-

Formato del nombre del sujeto:

CN={{AAD_Device_ID}} -

Período de validez: 1 año

-

Proveedor de almacenamiento de claves (KSP):

Usar TPM si está disponible; de lo contrario, KSP de software -

Uso de clave: Firma digital, Cifrado de claves

-

Tamaño de clave: 2048

-

Algoritmo de hash: SHA-2

Luego, hacé clic en + Certificado raíz y seleccioná tu CA raíz.

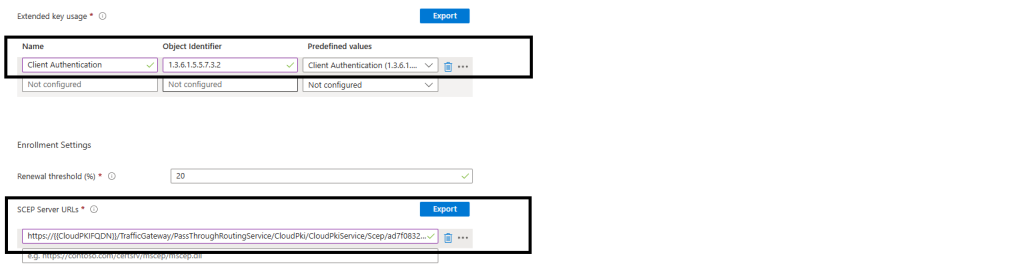

-

Uso extendido de claves: seleccioná Autenticación de cliente.

Las casillas de Identificador de objeto (OID) y valores predefinidos se completan automáticamente. -

Umbral de renovación (%): 20

-

URLs del servidor SCEP: pegá acá la URI SCEP que copiaste previamente.

Asegurate de mantener la variable{{CloudPKIFQDN}}dentro de la URL si aparece en el valor original

Hacé clic en Siguiente para avanzar.

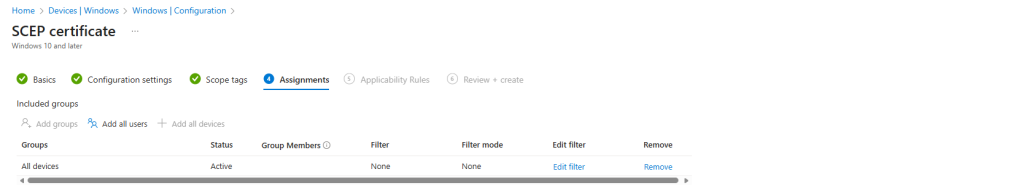

En la pantalla de Asignaciones, en este ejemplo aplico el perfil a Todos los dispositivos inscritos en Intune.

En Reglas de aplicabilidad, dejá todo en blanco y continuá con Siguiente.

Revisá la configuración en la pantalla Revisión + Crear y, si está todo correcto, hacé clic en Crear para desplegar el perfil.

Los tiempos de sincronización no son una virtud para Intune, así que démosles unos minutos a los dispositivos para que reciban la política y se generen los certificados.Para validar que se emitieron correctamente, seleccioná el perfil SCEP que acabás de crear y abrí el informe de Certificados. ¡¡Enhorabuena!! ¡Esto ha sido todo y tu infraestructura de PKI en nube ya esta lista!

Espero que este contenido haya sido de ayuda y no dejes de seguirme en Linkedin RodriTeshima

#MicrosoftIntune #CloudPKI #MicrosoftSecurity

Leave a Comment